患者在手术室里等待救治,却不料自己躺在手术台的裸体照片被监控泄露,还放在网上被数万人围观!这说出来你敢信?近日,有一勒索团伙通过手术室摄像头记录窃取到了医院数位癌症患者的裸体医疗照片并发布到了网上,同时被窃取的还有接受放射肿瘤治疗的患者图像,以及其它75000多人的敏感健康记录。此事一出引起轩然大波,大家纷纷表示难道现在连安全隐私系数这么高的手术室都不安全了?

*仅为配图,非涉事医院实景图

的确,随着近年来不少医院手术室都安上了这只“上帝之眼”,导致因摄像头造成的泄露事件也越来越多。摄像头就像生活中一双带有记忆且具备储存功能的眼睛,能够窥视很多生活中最为私密的视讯,这些内容一经泄露,无疑是一场“灾难”。从起初街道、商铺用于安全监控,到现在安装在家中,看看老人小孩或宠物是否安好,再到商店获取顾客数据的工具,监控摄像头如今已然成为了社会运作的一部分,并且已经深入到了人们的生活中。毋庸置疑,日益增多的公共监控能够有效震慑不法分子,降低破案难度,提升公众安全感。但近年来,公共监控视频被泄露、散播的事件时有发生,处于公共场所的人们已经成为了被随意偷窥的“透明人”。

特殊场景,满足“变态窥欲”

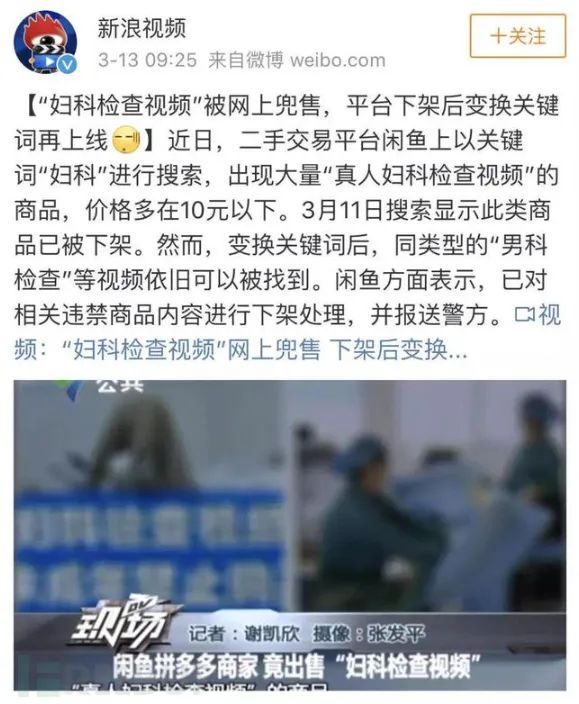

近日,韩国首尔江南某整形外科患者的拍摄录像泄露,泄露画面包括整形医院的治疗室、皮肤管理室和更衣室,以及就诊人员的裸身检查画面,目前已确认涉有31段视频外泄,其中包含多名人气歌手与演员的就诊画面,且清楚拍到面部特征及裸身接受手术时的画面,足以辨认身份。据韩国警方透露,该整形医院已确认这些视频是安装在诊室的监控拍摄的,警方接到医院报案后,正在调查这些视频的初始发布者。此外,院方在调阅外流影片记录时还发现,当天的网络数据有异常,因此警方判定疑似遭黑客入侵,利用网络操控监视器并盗取画面。不仅是整容医院,同样的情况也曾在妇科、男科屡次出现。为拍下就诊过程避免医疗纠纷,有一些医院会在诊室安装监控摄像头。这也意味着当女性去医院做妇科检查时,监控会拍下整个检查过程,而这些素材,一旦遭遇泄露,就会被当做素材打包出售的“原材料”。

截图来源:新浪新闻

前阵子,就有大量妇科检查视频以压缩包形式在某鱼平台分享、兜售,价格低廉,内容丰富,深受偷窥狂热分子的喜爱。且不止是妇科,同类型的男科检查视频也在网上进行违规售卖。同样值得注意的,还有今年4月发生在湖北黄冈的一则“新生儿出生微电影”事件。消息称湖北黄冈一家医院在产房里装了摄像头,专门拍摄新生儿出生、剪脐带等过程的视频,交给一家公司剪成微电影,再卖给家属作纪念。且根据记者调查,湖北、河南、江苏等多家医院的产房都表示有此项业务。关于原始未剪辑的视频会否拍到产妇的私处,以及未剪辑的视频会流向哪里,院方称不知道。公司方还表示,只要搞定医院院长就能装设备。这番话着实是让人不寒而栗。有不少网友听闻此事后都纷纷表示感到恐惧、震惊、无助。如果说,医院发生这类事件,还勉强能算在我们认知范围内,那发生在监狱呢?

图片来源:曼谷邮报

像监狱这样的“特殊场所”监控画面,在网络黑产中的“价值”非常高,能够更大程度的满足一些人“变态式的窥视欲望”。此前泰国南部春蓬府朗双监狱的监控画面就遭到外泄,被上载到了YouTube平台,声称是泰国监狱监控摄像的实时直播,可以看到囚犯的日常生活,引发社会关注。画面中的囚犯在极端拥挤的牢房中生活,被形容成“沙丁鱼罐头”。通过该视频画面能够十分能够看清囚犯的面部及日常起居,严重侵犯了囚犯的隐私。而除了这些特殊场所外,家用摄像头,酒店、政务机构、企业、更衣室、按摩洗浴等公共场所等都是监控泄露的“重灾区”,难逃黑客“毒手”。此前安防摄像头公司 Verkada遭遇黑客大规模攻击,超过15万个摄像头被入侵,包括医院、学校、仓库、监狱以及科技公司如特斯拉、Cloudflare等被曝光了内部场景。黑客还称已经访问了Verkada 客户的全部云端视频档案。

360°无死角偷窥式“监控直播”

但监控信息泄露,远远不止云端存储视频被盗这一项。如今黑客已经可以远程操控摄像头,实现实时“场景直播”,每个人都可能沦为直播的“主角”。此前国内媒体就曾曝光过一起黑客团队入侵事件,涉及到私人住宅、酒店、更衣室等多个隐私场所的上千个摄像头,并将窃取到的视频在暗网明码标价出售。除了视频外,还可以购买“直播”服务,实时观看不同场所的摄像头直播。

图片来源:Ring.com

而比直播更加“骇人听闻”的事件也曾出现过。据外媒报道,黑客在入侵美国一住宅的摄像头后,开始播放恐怖片音乐,并说出一些带有嘲笑、威胁字眼的话语,恐吓屋内的小女孩。此事发生不久后,另一家美国夫妇也报警称自家摄像头突然“说话”,尝试重启设备、修改密码,都没什么用,最终联络了运营商修改了网络ID才得以恢复。

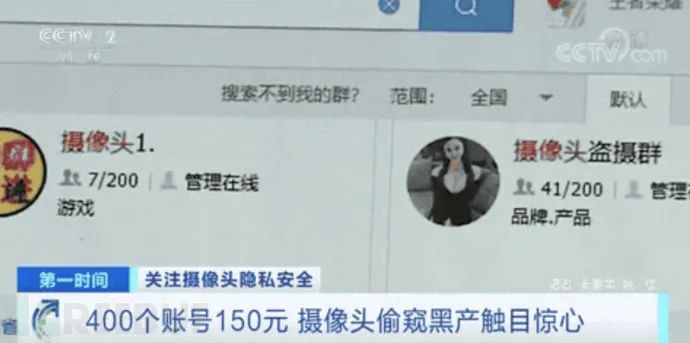

图片来源:央视财经

诸如此类的事件数不胜数,这些看似影视剧的情节,其实就发生在我们身边。央视财经曾报道过一则新闻,称网络上有人售卖摄像头ID,400个摄像头ID仅卖150元,300元的黑产扫描工具1分钟能扫几千台摄像头ID,观看实时画面。通过该工具,摄像头默认账户密码可被瞬间获取,且这一切操作均会在监控主人毫不知情的情况下进行,目标大多面向酒店、家庭、卧室。而在调查过程中,安全技术人员利用一些关键词的搜索发现,在一些社交平台上有大量的与摄像头偷窥相关的群,进入相关聊天群,里面的聊天内容十分露骨,还有人不定期发一些摄像头的实时画面。可以说日常生活中,吃饭、逛街、出差、旅游、度假等日常场景中都可能出现摄像头泄露的情况,让人防不胜防。而摄像头作为一个原本为安全而装的监控变成了不安全的源头,自己最私密的信息居然如此容易就可能成为他人的“娱乐”节目,难免让人细思极恐,暗生焦虑。

摄像头究竟为何能轻易侵入?

看到这里,有人可能不禁要提出疑问,为何摄像头这么容易被入侵?一方面,为方便随时访问、上传监控视频及自动更新,往往监控摄像头都需要持续接入网络。但不少摄像头端口缺少认证机制、或多出现配置错误等问题,因此可能导致大量摄像头暴露在公共网络中。同时,即便知道有大量监控摄像头是存在安全漏洞的,但仍无法第一时间进行漏洞修补,这给了不法分子侵入摄像头,获取视频内容、控制权限,甚至植入僵尸程序发动DDoS攻击、“挖矿”等的可乘之机。也有大量安全事件证明,很多用户在购买摄像头后都未修改默认密码或完成要求的认证措施。所以说除了设备本身的安全管理不足,消费者的粗心也是黑客屡屡得手的重要原因之一。

而通过上文提及的这些案例,就能知晓如今监控摄像头的信息泄露有非常多的入侵方式。以下我们来总结一下:

弱密码破解:许多用户使用默认密码或简单密码,极易被黑客暴力破解。例如,黑客使用专门的软件或工具,自动尝试各种可能的密码组合,直至成功登录。

漏洞利用:黑客利用摄像头系统漏洞,通过特定攻击手段进行入侵。例如,黑客利用摄像头系统存在的缓冲区溢出漏洞,向设备发送特定数据包,引发程序崩溃,从而获取系统权限。

网络钓鱼:黑客利用钓鱼网站、邮件等手段,诱导用户下载恶意软件,从而控制摄像头。例如,用户收到一封邮件带有恶意附件,只要点击,恶意程序就会自动安装在用户设备上,从而使得黑客达到远程控制摄像头的目的。

中间人攻击:黑客通过中间人攻击,拦截摄像头与用户之间的通信,篡改数据或窃取信息。例如,黑客在公共Wi-Fi网络上设置一个伪装热点,诱导用户连接,然后拦截用户与摄像头之间的数据传输。

由此,我们也可以得出一些比较常用的,判断摄像头是否被入侵的几种方式:

摄像头异常行为:如果看到摄像头在非正常使用时间出现自动移动、转向或发出异常声音,可能是被侵入的迹象。

网络流量异常:如果家庭网络流量突然增加,那有可能是由于黑客远程监控或参与DDoS攻击造成的。

家庭设备异常:如果家庭设备(如电脑、手机)出现异常行为,比如自动下载未知软件、弹出异常广告等,这都有可能是摄像头被侵入的迹象。

未授权登录:如果发现摄像头存在未授权登录记录,可能是被黑客入侵。

明码标价的庞大牟利“黑产链”

一般来说,网络黑产的出现,都是受利益所驱动。如今,通过网络购买渠道,各种以“偷窥”为目的的摄像头账号、视频买卖就已然形成了一个颇为庞大的牟利链条。

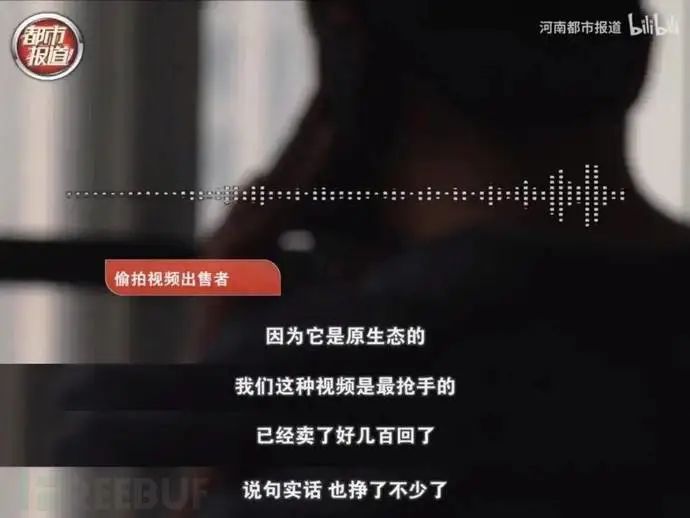

截图来源:都市报道

摄像头背后的黑产链,大概可分为摄像头破解工具开发出售、网络摄像头扫描、摄像头视频搜集售卖三个环节。其中,处于最上游的是摄像头破解工具的开发和出售。这些掌握技术能力的黑产团伙开发出的工具有扫描功能,可以批量获得摄像头ID,然后进行弱口令探测。处于黑产链条的中游的是网络摄像头扫描,一些黑产团伙在获得上游提供的破解工具后,开始大批量的“攻击”网络摄像头,当成功获取了网络摄像头标识ID后,便批量廉价出售。而处在黑产链条最下游就是直接售卖摄像头视频。当黑产团伙拿到大批量偷拍或者监控视频,如在住宅楼道、车站、宾馆等隐私场所的视频后,会按照敏感及隐私程度明码标价,然后出售给以“色情网站”为主的其他黑产团伙,实现盈利。摄像头黑产链条的上中下游,获利的方式都各不相同,而从现有的判例结果来看,通过摄像头后续进行犯罪的,超过50%都是用于敲诈勒索。有业内人士也表示,摄像头网络黑产之所以存在,说到底还是因为有人愿意为之买单。比如摄像头盗拍,最终目的就是为了获取隐私画面,因为他们知道一定有人愿意花钱满足自己的窥私欲。摄像头作为一个铸就平安的利器,不该是侵犯个人信息的工具。保护“摄像头时代”的个人信息极为重要。

复杂密码:为安装的摄像头设置复杂的密码,并定期更换;

更新固件:及时更新摄像头的固件,尽可能早地修复已知漏洞;

安装防火墙和杀毒软件:为家庭网络安装防火墙,为电脑安装杀毒软件,提高整体安全性;

可靠品牌:选购摄像头时,购买知名品牌的摄像头,以确保产品质量和安全性;

双因素认证:为摄像头启用双因素认证(2FA),该认证方式通常需要用户输入密码后,再输入通过短信或者认证器应用程序生成的临时验证码。因此即便黑客破解了摄像头ID密码,也无法轻易登录;

限制远程访问:只在必要时开启远程访问功能,并在使用完毕后关闭。这样可以大大降低摄像头暴露在公共网络上的风险;

谨慎使用手机摄像头:禁止未知软件使用摄像头权限,可使用带有硬件加密的产品对手机摄像头进行加密:微铂产品内置基于密码技术创新研发的超硬核芯片,手机即用即安全,普通机秒变加密机,全方位织密个人信息防护网,从根源上杜绝个人隐私泄露。

如今,城市的各个角落都遍布着“电子眼”。它们给人带来一种无形的“监控感”,而这种感觉正在不断搅动着人们对于个人数据过度暴露的敏感神经。

在摄像头数量仍在不断激增的当下,与之伴生的黑色产业链势必会朝着更加猖獗的方向发展。这一类的摄像头泄密事件不是第一次,也不会是最后一次。

“每个人都在互联网时代裸奔”,这句话常常被人引用以达到警示作用,但事实上在大多数场景下这不过是一句充满无奈的戏谑罢了。

面对生活中处处是摄像头,身份信息被过度索取的这种现状,我们真的能确保守护自己的信息安全吗?这是个值得思考的问题。

或许我们能做的,只有尽可能更大程度地建立个人信息保护意识并借助安全加密产品,坚决杜绝生活中的“黑监控”。唯有零容忍态度,才能避免摄像头成为泄露我们个人信息的“黑洞”。

首页

首页

上一篇

|

虚拟绑架:AI工具助长勒索骗局

上一篇

|

虚拟绑架:AI工具助长勒索骗局